Технология VPN - просто о сложном

С быстрым внедрением интернета в нашу жизнь, технология VPN стала не только незаменимым средством на уровне крупных предприятий, но и полезным инструментом для рядовых пользователей. Многие лишь понаслышке понимают для чего используется данная технология, однако потенциал её куда больше, чем привычная многим возможность «быть анонимным» среди мировой паутины. В сфере предприятий, технология VPN применяется обширно и позволяет объединять целые филиалы из разных городов и стран в единую рабочую среду. Благодаря стойким криптографическим методам шифрования всех передаваемых по сети VPN данных, можно смело заверить, что вся информация, даже конфиденциальная, будет передана без возможности прослушки.

Потребителям совершенно не обязательно знать строение протоколов на низком уровне, но понимать принцип работы необходимо так же, как и понимать необходимость таких привычных бытовых вещей как телевизор, стиральная машина, микроволновка и т. д.

Неопытным пользователям, мало знакомым с сетевыми технологиями, будет непросто разобраться. В первую очередь необходимо начать с перечня доступных нам на данный момент протоколов, реализующих функционал VPN. Самым популярными протоколами на сегодня являются PPTP, L2TP, OpenVPN. Разберем все протоколы по порядку.

PPTP — самый распространенный на сегодняшний день протокол. Его преимущество в том, что клиентская часть доступна во всех операционных системах изначально и нет необходимости ставить стороннее программное обеспечение для его использования. Из минусов — не самые надежные способы шифрования. Некоторые методы шифрования сильно уязвимы к взлому, а значит надежность передаваемых данных обеспечивается не всегда.

L2TP — менее распространенный, нежели PPTP, однако очень полезный протокол для построения VPN. В отличие от первого, реализует механизм передачи данных на втором уровне модели OSI (более высокий уровень), а значит внутри такой сети возможно передавать информацию по тем протоколам, с которыми PPTP работать не в состоянии. Обычно этот протокол используется провайдерами и в серверных, и рядовому пользователю его использовать большой необходимости нет. Реализация этого протокола вынуждает иметь внешний (доступный из всего мира) IP адрес, а значит будет иметь проблемы с совместимостью у пользователей большинства провайдеров. Так же сам протокол не имеет средств шифрования. Шифрование реализуется с помощью дополнительных протоколов, что довольно сильно усложняет настройку как серверной части, так и клиентской. Но стоит отметить, что шифрование у этого протокола довольно стойкое. Как и в случае с PPTP, этот протокол изначально поддерживается всеми операционными системами без необходимости установки дополнительного программного обеспечения.

OpenVPN — возможно, не каждый слышал об этом протоколе, однако его популярность растет с каждым днем. Протокол, реализуемый с помощью полностью свободного одноименного программного обеспечения, а значит использовать его можно без проблем всем. Функционал OpenVPN позволяет реализовать сервер как на втором уровне модели OSI (что делает протокол L2TP), так и на третьем уровне (реализация PPTP). Это значит, что он способен заменить функционал обоих выше упомянутых протоколов. OpenVPN использует транспортные протоколы TCP или UDP (на выбор пользователя), что позволяет пользователям не иметь внешнего IP адреса и при этом без проблем подключаться к серверу. Более того, сервер OpenVPN можно запустить на любом порту, а это позволяет запустить на одном сервере несколько конфигураций или замаскировать трафик под другой протокол (что будет полезно владельцам безлимитного мобильного интернета от YOTA, позволяя без наказания скачивать торрент файлы или пользоваться обменными сетями). Шифрование у OpenVPN самое стойкое и ни разу ещё не подвергалось взлому, так как всё реализуется с помощью международных стандартов. Во всей бочке мёда, как и всегда, найдется малая ложка дёгтя. OpenVPN не поддерживается операционными системами изначально и требует установки дополнительного программного обеспечения на компьютер. Больших проблем это не вызывает, более того есть реализации клиентов OpenVPN даже для мобильных устройств под управлением Android или IOS.

Но что конкретно делает технология VPN?

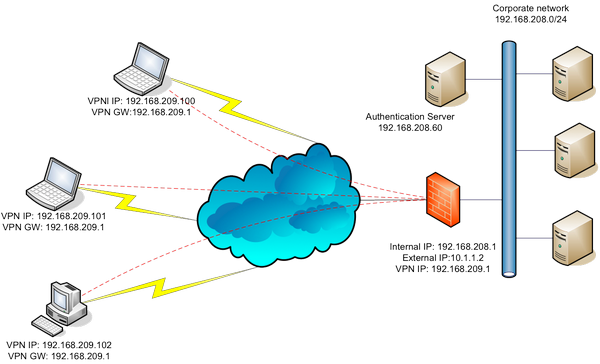

Говоря языком опытных пользователей, можно отметить следующее: с помощью VPN мы имеем возможность создать внутреннюю (локальную) сеть поверх внешней (глобальной или более крупной относительно сети VPN) сети. Возможность выходить в интернет является лишь вытекающей из данных фактов функцией. Сам по себе VPN сервер стоит представлять, как программный маршрутизатор, к которому вы подключаетесь не по кабелю, а с помощью клиентской программы на своем компьютере. Подобно вашему обычному домашнему маршрутизатору, через сеть VPN вы можете обмениваться информацией с другими подключенными клиентами к этому же серверу. Ровно так же, как и ваш домашний маршрутизатор, сервер VPN может вас пустить в глобальную сеть, которую он видит.

Еще что-то не понятно?

Чаще всего работу сети сравнивают с работой обычной почты (не электронной, а именно бумажной). Дело в том, что процесс доставки писем очень похож на процесс доставки пакетов в интернете. У пакета тоже есть такие поля как: отправитель и получатель.

Давайте представим, что у нас есть тайный клуб с несколькими участниками (клиенты VPN). Один из участников был назначен почтальоном (нашим VPN сервером). Все адреса между участниками вымышлены и заранее оговорены, а значит обмен письмами возможен лишь в пределах этого тайного клуба, иначе по вымышленному адресу письмо из внешнего мира уже не дойдет. Однако есть еще одно правило у тайного клуба — можно писать обычные письма другим людям вне тайного клуба. Но ведь вымышленный адрес никто не поймет, как же получатель отправить ответ? Наш почтальон (VPN сервер) подменит вымышленный адрес отправителя на свой собственный и запишет это действие в журнал. После получения ответа на свой адрес, он сверит это с журналом и подменит адрес получателя со своего на вымышленный адрес изначального отправителя внутри тайного клуба, тем самым, не дав одному из участником подумать что письмо адресовано не ему. Таким образом мы описали работу VPN с доступом в интернет. Такая технология называется NAT.